Guillaume Erner reçoit sur France Culture Thierry Berthier, qui pilote le groupe « Sécurité Intelligence Artificielle » du Hub France IA (Intelligence Artificielle), chercheur en cyberdéfense et cybersécurité, maître de conférences en mathématiques à l’Université de Limoges. A écouter ici.

Bulletin de santé d’Internet 2020

Cet article, publié par la fondation Mozilla, est très intéressant. Si vous n’avez que peu de temps, descendez au paragraphe « à titre personnel » qui détaille une série de précautions à prendre.

Les effets de bord de WhatsApp

WhatsApp, comme d’autres, vous impose d’avoir un téléphone mobile qui sert à vous identifier et à vos connaissances de savoir que vous êtes connectés. Il crée ainsi un annuaire inverse des mobiles.

Après avoir reçu un appel d’un inconnu, créez un contact bidon avec son numéro et lancez une discussion avec lui. S’il vous est proposé de l’inviter, pas de chance, il n’est pas membre. Sinon, vous aurez quelques informations sur lui. Sa photo, la dernière fois qu’il s’est connecté et son actualité s’il les a renseignées.

De même, il m’est arrivé d’être inclus dans un groupe par quelqu’un qui voulait envoyer un message à plusieurs personnes. Les amis de mes amis sont mes amis…

J’ai ainsi eu accès aux numéros de téléphone de tous les membres de ce groupe, ainsi qu’aux autres informations que ces personnes ont renseignées sur WhatsApp. C’est vrai, même pour celles qui en sont sorti.

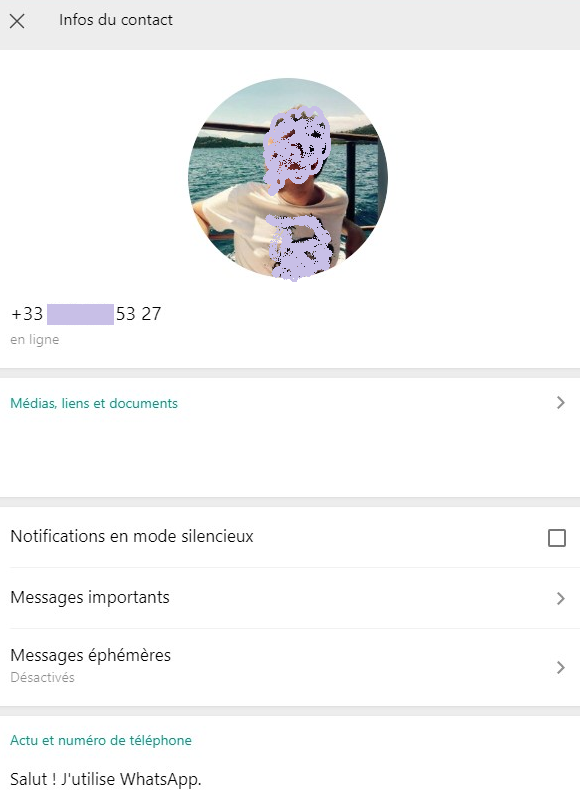

Ayant été informé d’avoir été retiré du groupe, j’ai constaté que j’avais encore accès à la liste des membres, et donc à leurs informations. Avant d’être retiré, j’ai été informé de ceux qui l’avaient été avant moi. Pour eux aussi, j’ai pu accéder aux informations qu’ils avaient fournies.

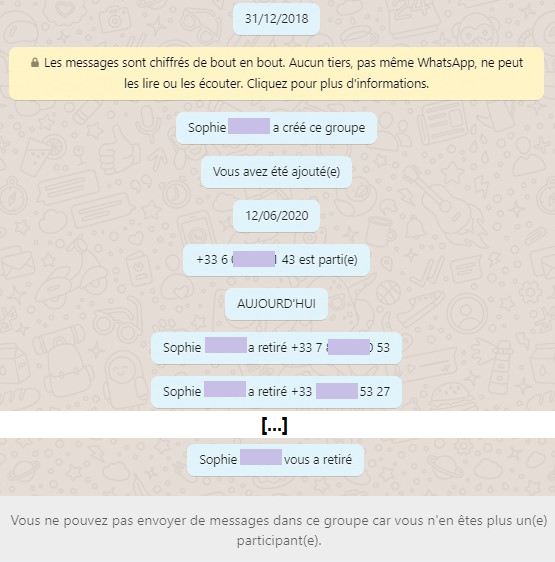

Voici l’illustration de mon histoire :

Après avoir été dans la situation ci-dessous, j’ai cliqué sur le numéro se terminant par 53 27 et affiché les infos du contact :

2020, une année faste pour les pirates

Le basculement à marche forcée vers le travail à distance a donné des ailes aux pirates, comme décrit dans cet article de developpez.com.

Microsoft voulait mesurer votre productivité

Microsft cristallise la colère des défenseurs de la vie privée à propos de l’outil score de productivité intégré dans sa suite Office 365 depuis octobre 2020. Voir l’article du 01/12/2020 sur le site du monde informatique.

Il semble avoir revu ses ambitions, d’après 01net du 02/12/2020.

Pensez sécurité dès le début

Il faut prendre l’habitude d’intégrer la sécurité dès le début du projet. On en trouve une illustration dans l’intéressant article concernant les vidéoconférences sécurisées publié par Le MagIT le 07/12/2020. Il met aussi en valeur les acteurs européens et les solutions open source existantes.

Outils méconnus de Windows 10

Windows 10 cache un tas d’outils tous plus conviviaux les uns que les autres que Microsoft n’a pas forcément mis en avant. Voici une sélection de 10 outils débusqués dans le système d’exploitation par Brad Chacos de IDG (adaptation de Jean Elyan pour LMI).

Souveraineté numérique

52 personnalités du numérique et responsables politiques se sont adressées le 27 juillet 2020 à Cédric O, Secrétaire d’État chargé de la transition numérique et des communications électroniques:

Les GAFA constituent un véritable danger pour la souveraineté européenne. Dans une époque marquée par le Covid-19 qui nécessite une relance énergique, cette tribune affirme l’urgente nécessité de mener une politique protectrice et stratégique visant à reconquérir notre souveraineté numérique.

L’intelligence artificielle n’est pas… intelligente

Pour ceux qui en douteraient, voici une explication claire publiée par 01net.

De l’importance de la gestion des certificats

Cet article publié le 23 Juillet 2020 par LMI donne un exemple de site rendu indisponible suite à un problème de certificat.